新闻动态

新捷报,捷闻报 了解最新捷闻咨询

捷闻说 | 重要!FDA发布网络安全最终指南!

2023-10-27

原文网址:https://mp.weixin.qq.com/s/gSivGFATJNl0zq88ReHwhw

随着无线、互联网和网络连接功能和便携式媒体的日益发展,医疗设备相关健康信息和其他信息的频繁电子交换,医疗保健行业的网络安全威胁变高,对临床影响的可能行变大,拥有强大的网络安全控制将是确保医疗设备的安全性和有效性的重要保证。

在今年3月发布的网络安全RTA指南草案中表示,FDA表示10月1日后,在RTA阶段网络安全就需要符合要求。

2023年9月27日,FDA发布网络安全最终指南:《医疗器械中的网络安全:质量体系考虑和上市前提交的内容》(Cybersecurity in Medical Devices: Quality System Considerations and Content of Premarket Submissions),本次新指南将取代2014年发布的网络安全指南草案,而FDA还将在2023年11月2日1:00 PM - 2:30 PM ET 就这个新指南举办公众研讨会,此外如果关于这个指南有任何问问题,也可以发邮件给FDA官方:CyberMed@fda.hhs.gov进行咨询。

本次的指南文件适用于具有网络安全考虑的器械,给FDA CDRH部门和CBER部门以510(K)、De Novo、PMA、PDP、IDE、HDE、BLA、IND上市前提交类型的网络安全器械都应考虑本指南的建议;另外FD&C法案201(h)范围内、公共卫生服务法定义的生物制品器械、501K豁免器械也要参考本指南。

此外网络安全指南提供了关于医疗器械网络安全考虑的建议,以及在上市前递交文件中应包括哪些信息。

FDA在本指南中重点强调了以下几个部分

一、网络安全是器械安全和质量体系法规的一部分

包括软件验证和风险管理在内的网络安全分析是证明器械是否具有安全性和有效性的重要因素。制造商应应FDA的要求,在设计开发的过程中,就将网络安全考虑在内,使其能更好的为医疗器械安全性有效性服务。

FDA表示,当前SPDF (安全产品开发框架,Secure Product Development Framework)可能是满足QSR 820的一种方法。SPDF是一组流程,用于减少整个器械生命周期中产品中漏洞的数量和严重程度。

由于SPDF涵盖产品生命周期的所有方面,包括开发、发布、支持和退役,因此我们可以这样理解:SPDF相当于医疗器械产品网络安全部分的质量体系!

二、FDA对实施SPDF的安全风险管理建议

A.关于安全风险管理

SPDF下的安全风险管理与ISO 14971有所不同,主要不同点体现在:可能的危害范围和风险评估因素。

例如,AAMI TIR57医疗器械安全风险管理原则详细说明了安全风险管理过程,而QSR 820中可能与此相关的过程包括但不限于:设计控制(21 CFR 820.30),生产过程的验证(21 CFR 820.70),纠正和预防措施(21 CFR 820),以确保安全和安全风险得到充分处理。为了在21 CFR 820.30(g)下进行风险分析的完整性,FDA建议器械制造商进行安全风险评估和单独的安全风险评估,以确保更全面地识别和管理患者安全风险。此外,器械应设计为消除或减轻已知的漏洞。

为了记录医疗器械系统的安全风险管理活动,FDA建议制造商如AAMI TIR57所述生成安全风险管理计划和报告,包括其安全风险管理过程的输出,以证明器械的安全性和有效性。

除了包含上述文件要素外,安全风险管理报告还应:

a. 总结风险评估方法和流程;

b. 详细说明安全风险评估中的剩余风险结论;

c. 详细说明作为制造商所开展的降低风险活动管理程序

d. 提供威胁模型、网络安全风险评估、软件物料清单和本指南后面讨论的测试文档以及其他相关的网络安全风险管理文档

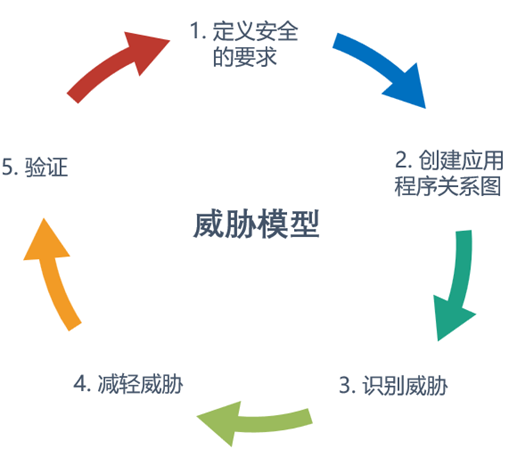

关于威胁模型,它包括识别安全目标、风险和威胁的过程漏洞,然后定义对策来防止或减轻在整个生命周期中对系统的影响和威胁。我们可以用下图去概括它的过程:

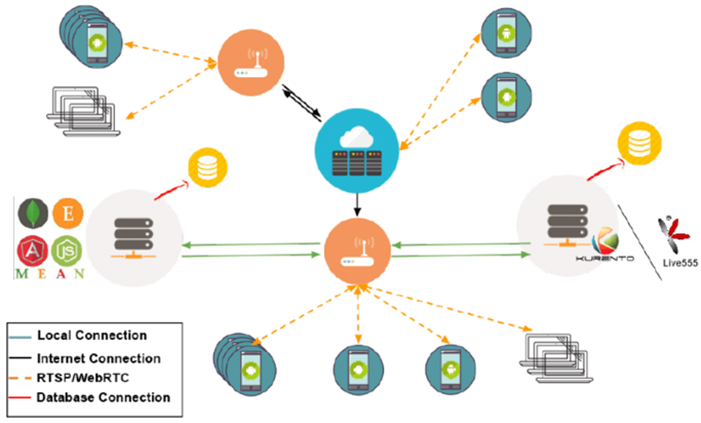

B. 关于安全架构

制造商有责任识别设备运行的系统中的网络安全风险,并实施适当的控制来减轻这些风险。这些风险来自医院网络、云基础设施等等。

根据21 CFR 820.30(b),制造商必须建立和维护设计和开发活动,必须建立和维护程序,以确保与器械相关的设计要求是适当的,并满足器械的预期用途和用户和患者的需求。

FDA建议这些计划和程序包括设备安全架构的设计过程、设计要求和验收标准,以便全面解决设备和设备运行系统的网络安全考虑。

下面,FDA概述了推荐的安全控制措施,以及通过特定的安全架构视图在上市前提交中记录最终安全架构的方法。

○ 1. 实施安全管制

FDA建议,一套适当的安全控制措施应包括,但不一定限于以下类别的控制措施:

•验证;

•授权;

•加密;

•代码、数据和执行完整性;

•保密制度;

•事件检测和日志记录;

•弹性和恢复;

•可更新性和可修补性。

○ 2. 安全架构视图

除了设计控制要求外,要求制造商建立和维护实施纠正和预防措施的程序,其中必须包括分析质量数据以识别现有和潜在质量问题原因的要求。

安全体系结构可以用不同的抽象层次和不同的范围或视图来表示提交文件中提供的架构视图的数量和范围取决于通过威胁建模和医疗设备系统风险评估确定的攻击面。因此,这些视图可以成为向FDA提供威胁建模信息的有效方法,并且自然会扩展设备网络安全风险提供的文档。

FDA建议在上市前提交的材料中至少提供以下类型的视图:

•全局系统视图;

•多患者伤害视图;

•可更新/可修补性视图;和

•安全用例视图。

C. 关于网络安全测试

软件开发与网络安全关系密切,而网络安全控制需要在标准软件验证和验证活动之外进行测试,以证明在适当的安全环境中控制的有效性,从而证明设备具有合理的安全性和有效性保证。

制造商必须建立和维护验证器械设计的程序,验证和确认包括制造商对医疗器械系统的网络安全进行的充分测试,制造商通过该测试验证和验证其输入和输出。安全测试文件和任何相关的报告或评估应在上市前提交。

FDA考虑将以下类型的检测纳入申报文件:

•安全要求;

-制造商应提供证据证明每个设计输入要求已成功实施。

-制造商应提供其边界分析的证据和边界假设的基本原理。

•威胁缓解;

-制造商应根据全球系统中提供的威胁模型、多患者伤害、可更新性和可修补性以及安全用例视图,提供证明有效风险控制措施的测试细节和证据。

-制造商应确保每个网络安全风险控制的充分性

•漏洞测试(如ANSI/ISA 62443-4-1的9.4节);

•渗透测试;

设备制造商应在测试报告中指出由谁执行测试,以及负责测试设备的人员与负责设计设备的开发人员的独立程度。在某些情况下,可能有必要使用第三方测试,第三方报告需提供原件。

以上就是本期捷闻关于FDA网络安全最终指南的一些梳理,指南很长,相信大家对其中的点也有不少问题,欢迎随时与我们进行探讨。

End

如果各位朋友对本期内容感兴趣,欢迎联系我们的工作人员!

![]()

联系我们